Assalamualaikum, halo semuanya. Kali ini Admin S akan membahas perihal Konfigurasi Port Sentry dan Honeypot sebagai IDS. Sebelum itu kita harus ketahui terlebih dahulu, apa yang dimaksud dengan Port Sentry, Honeypot, dan IDS.

PortSentry adalah sebuah perangkat lunak yang dirancang untuk mendeteksi adanya port scanning & meresponds secara aktif jika ada port scanning. Port scan adalah proses scanning berbagai aplikasi servis yang dijalankan di server Internet. Port scan adalah langkah paling awal sebelum sebuah serangan di lakukan.

Honeypot adalah security resource yang yang sengaja dibuat untuk diselidiki atau diserang. Honeypot bisa berupa komputer, data, atau situs jaringan yang terlihat seperti bagian dari jaringan, tapi sebenarnya terisolasi dan termonitoring.

IDS (Intrusion Detection System) adalah sebuah sistem yang melakukan pengawasan terhadap traffic jaringan dan pengawasan terhadap kegiatan-kegiatan yang mencurigakan didalam sebuah sistem jaringan.

Langkah Konfigurasi Port Sentry dan Honeypot sebagai IDS

A. Konfigurasi Port Sentry

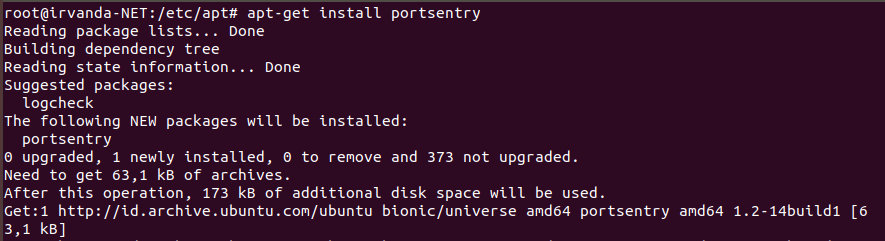

1. Install Port Sentry pada Komputer Server

#apt-get install portsentry

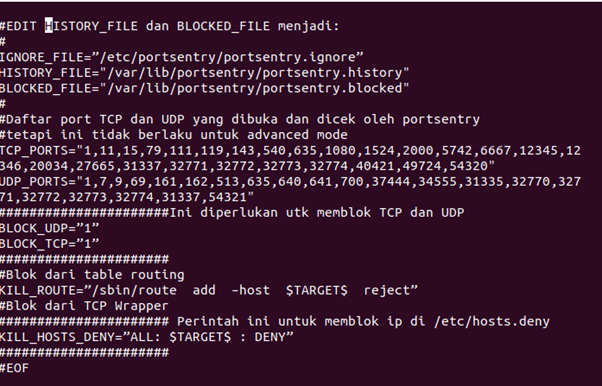

2. Edit file konfigurasi untuk bloking serangan dengan TCPWrapper:

# vim /etc/portsentry/portsentry.conf

Edit bagian berikut :

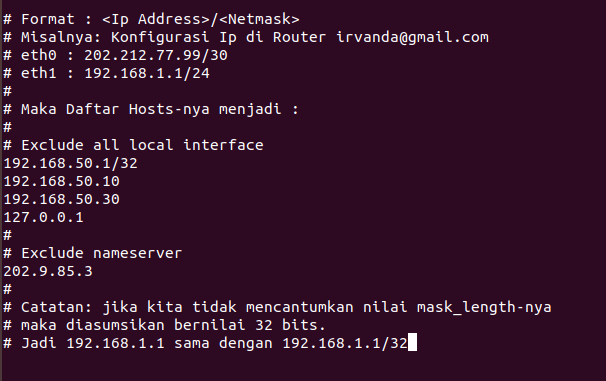

3. Edit File PortSentry Ignore Static

/etc/portsentry/portsentry.ignore.static, isi dengan IP yang tidak terblokir, misal :

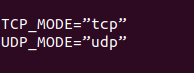

4. File /etc/default/portsentry

NB:

Pilihan TCP_MODE dan UDP_MODE :

tcp : deteksi portscan sesuai yang ditentukan di TCP_PORT di portsentry.conf

atcp : advanced tcp / udp port

stcp : adanya tambahan deteksi stealth scan

5. Insialisasi Daemon

#/etc/init.d/portsentry restart

6. Jika sudah jalan, jalankan Syslog

# tail -f /var/log/syslog, akan keluar hasil spt berikut : Nov 20 08:35:27 localhost portsentry[2192]: adminalert: PortSentry is now active and listening.

7. Dari PC Server, Lakukan Scanning

Lakukan scanning ke dirinya sendiri untuk mengetahui port yang dibuka dan dicek oleh portsentry

# nmap localhost

8. Pada PC Client (attacker) jalankan Nmap

Lakukan nmap ke komputer yang diinstal portsentry (PC target) apa yang terjadi. Lakukan berulang selama 2x, karena yang pertama masih bisa melakukan scanning.

a. Scanning dengan type stealth, apakah scanning masih bisa dijalankan

# nmap –sS 192.168.50.10

b. Gantilah dengan type scanning yang ditolak oleh poin 4, apakah scanning ini ditolak oleh Server

# nmap –sT 192.168.50.10

9. Cek ip yang terblokir di PC Server (Target)

# vim /etc/hosts.deny

# route -n

Hapuslah rule diatas:

a. Hapus ip yang diblok (uncomment) pada file /etc/hosts.deny : # vim /etc/hosts.deny

#ALL: ip_penyerang : DENY

b. Untuk menghapus di table routing (route –n), lakukan :

# route del –host no_IP_attacker reject

10. Ulangi langkah 4 – 9, tetapi pilihlah mode advanced

# vim /etc/default/portsentry

TCP_MODE=”atcp”

UDP_MODE=”audp”

11. Blocking menggunakan iptables

a. Hapuslah rule seperti langkah no 9.

b. Edit file konfigurasi : # vim /etc/portsentry/portsentry.conf

Uncomment pada perintah tcpwrapper berikut

#KILL_HOSTS_DENY=”ALL: $TARGET$ : DENY”

Buka comment pada perintah berikut untuk iptables

#KILL_ROUTE=”/sbin/iptables –I INPUT –s $TARGET$ -j DROP”

c. Jalankan lagi portsentry

#/etc/init.d/portsentry restart

d. Lakukan lagi scanning

12. Cek informasi pada IGNORE_FILE, HISTORY_FILE, BLOCKED_FILE.

# vim /var/lib/portsentry/portsentry.blocked.atcp

# vim /var/lib/portsentry/portsentry.history

Baca Juga: Cara Install Ubuntu 20.04 Dekstop Lengkap

B. Konfigurasi Honeypot

1. Instalasi honeyd

# apt-get install honeyd honeyd-common

2. Matikan proses ip forward

# echo 0 > /proc/sys/net/ipv4/ip_forward

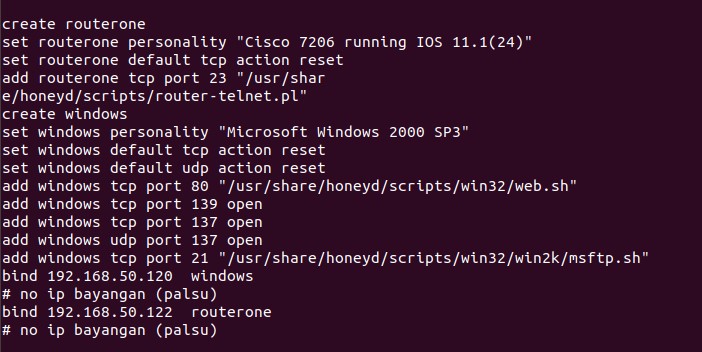

3. Buat file untuk menentukan virtual honeypot

#vim /home/tes.conf

- Untuk nama di personality bisa dilihat di /usr/share/honeyd/nmap.prints. Nama yang ada di personality harus sama persis dengan di nmap.prints.

- Pada setting diatas, no 192.168.50.120 diberi aplikasi virtual windows berupa web (80), ftp (21), 139 dan 137. Sedangkan IP 192.168.50.122 dibuat seolah-olah sebagai router dengan aplikasi telnet (23).

- Keterangan setting: perintah create berfungsi untuk inisialisasi pembuatan virtual honeypot. perintah set berfungsi untuk pemberian personality untuk virtual honeypot perintah add berfungsi untuk mendefinisikan perlakuan default untuk protokol jaringan bind digunakan untuk melakukan pemberian IP untuk setiap virtual Honeypot.

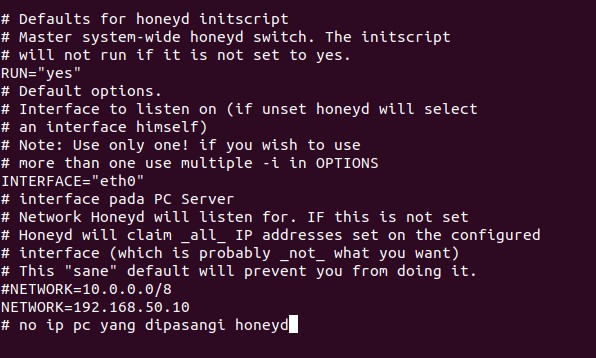

4. Setting konfigurasi untuk honeyd

# vim /etc/default/honeyd

5. Lakukan peracunan arp terhadap ip yang diberi honeypot, agar dikenali oleh attacker

# apt-get install farpd => fake arp

farpd -i eth0 192.168.50.120

farpd -i eth2 192.168.50.122

6. Jalankan honeyd

# honeyd -d -i eth2 -f /home/tes.conf 192.168.50.0/24

Baca Juga: Cara Setting IP Address Ubuntu Server 20.04

C. Konfigurasi Client

1. Ping ke virtual honeypot

# ping 192.168.50.120

# ping 192.168.50.122

2. Nmap

# nmap -sT -P0 192.168.50.120

3. Buka web browser, akses ke server honeypot :

http://192.168.50.120

4. telnet ke server: # telnet 192.168.50.120

5. FTP ke server : # ftp 192.168.50.122

D. Kesimpulan

Dari pembahasan dan implementasi serta pengujian diatas maka kesimpulanya adalah :

1. Portsentry berfungsi untuk mendeteksi adanya port scanning & meresponds secara aktif jika ada attacker. Port scan adalah proses scanning berbagai aplikasi servis yang dijalankan di server Internet.

2. Honeypot yang digunakan pada web server menganalisis serangan yang ditujukan dari penyerang.

3. Penyerangan yang dilakukan mengarahkan attacker ke dalam web server honeypot.